パスワードセキュリティの究極ガイド

パスワードのセキュリティ管理の準備は大丈夫ですか?本記事では、効果的なサイバー衛生とは、そのやり方やそれが効果的な理由について見ていきます。

パスワードがいらなくなる未来が実現するかもしれませんが、当分は、大半のサービスはユーザー名/パスワードという単純な機能頼りです。パスワードのベストプラクティスで、あなたのアイデンティティ、財務、デジタルライフを安全に保ちましょう。

要約すると次のようになります:

安全なパスワードとは

- 長い、ランダム、独自のもの

パスワードは、その定義上、秘密であるべきであることから、本記事で紹介するツールや実践方法で、長くランダムでユニークなパスワードの秘密やプライバシーを維持することができなければ意味がありません。

Table of Contents

パスワードのセキュリティが重要な理由

多くの場合、サイバー犯罪者から個人情報を盗まれるを阻止する唯一の手段はパスワードしかありません。

パスワードのセキュリティはビジネスにおいてさらに重要です。弱いパスワードでデータ漏洩の道が開かれ、貴重な企業情報や顧客データ、企業秘密が危険にさらされてしまう可能性がありますからね。

なので、各アカウントに強力で固有のパスワードを使って MFA(多要素認証)を有効にすることで、不正アクセスのリスクが大幅に下がり、個人でも組織でも個人情報の盗難や金銭的損失から守られます。

パスワードマネージャーとは

パスワードマネージャーは、パスワードや、住所やクレジットカード情報などの認証情報を安全に保管する暗号化された保管庫であり、大体は単一のマスターパスワードと多要素認証で保護されています。

パスワード マネージャーを使うと、パスワードを1つ覚えるだけでよくなり、(アカウントごとで違うパスワードを覚えないでいいように)アカウントでパスワードを使い回そうと思わなくなるため、パスワードの管理がより簡単かつ安全になります。

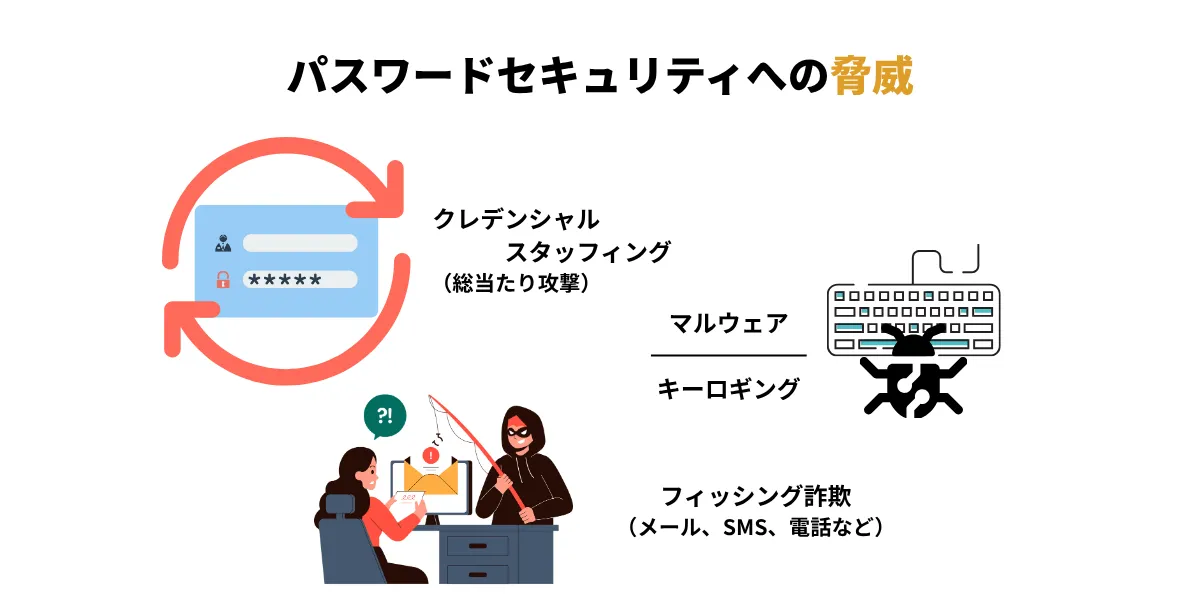

パスワードがハッキングされる経緯

パスワードのハッキングには様々な攻撃が行われ、主に以下のような方法がよく使われます。

- ブルートフォース攻撃:ハッカーは、正しいパスワードを見つけるまで、さまざまな組み合わせを試し、組織的にパスワードを推測する。この方法は、一般的な単語や生年月日、単純な数字の羅列など、弱くて推測しやすいパスワードに有効。

- フィッシング攻撃:ハッカーは正当なプラットフォームを模倣した偽のWebサイトの作成や、詐欺メールの送信を行って、ユーザーを騙してパスワードを入力させる。それでユーザーが無意識のうちに認証情報を開示すると、ハッカーはアカウントにアクセスし、盗まれたパスワードを不正に使うことができる。

- マルウェア:フィッシング攻撃と関連してコンピュータに感染することが多い。例えば、PDFが添付された求人票が送られてきて、そのPDFを開くとキーロガーがコンピュータにダウンロードされ、入力したパスワードが盗み出される。

ステップ1:パスワードを整理する

いいパスワード管理システムだと、そのパスワードが何(what)であるか、個人情報がパスワード保護に依存しているアカウントがいくつ(how many)あるか、パスワードがどこ(where)に保存されているかがわかります。

- What:

- password123 or #L?UT;+**zNrwrj(qZ:cZN "a?

- password123 or #L?UT;+**zNrwrj(qZ:cZN "a?

- How many:

- 自分の名前、電話番号、住所、その他の個人情報がどの Web サイトにあるか把握しているか?

- 自分の名前、電話番号、住所、その他の個人情報がどの Web サイトにあるか把握しているか?

- Where:

- 自分のパスワードが、サイバー犯罪者が盗める場所に散らばっていないか、例えばメール、テキストメッセージのスレッド、同僚の付箋、ブラウザの自動入力など。

存在すら忘れていたアカウントに侵入されて個人情報がダークウェブにさらされるのは決して良い状況ではありませんが、各アカウントに「強力で固有のパスワードを使い」「パスワードを決して使い回さない」という黄金律に従うことで、忘れたパスワードがより機密性の高いアカウントへの鍵となることを防ぐことができます。

正直なところ、これまで登録したアカウントをすべて覚えている人はいないでしょう。ただ今後は、この盲点が引き起こす可能性のある損害を最小限に抑え、個人データのより良い管理者になるための措置を講じることを目標にすべきです。

パスワードを集める

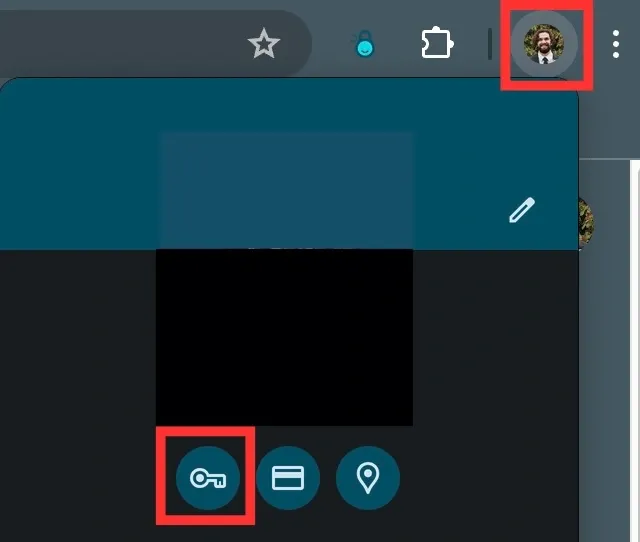

パスワードを探し出すには、ある程度の調べないといけません。よくある場所は Web ブラウザです。

大抵の人は、Chromeの 「このパスワードを保存しますか?」というプロンプトを無視できず保存してしまったことがあるでしょう。ちなみに、様々なブラウザがある中で、Chromeはなんと65%のシェアを占めています。

そこで、Chromeで以下のようにパスワードを確認します。

- Chromeの右上にあるプロフィールアイコンをクリックする。

- Google パスワードマネージャーの鍵マーク、または「パスワードと自動入力」をクリックする。

Chromeのパスワードマネージャーをパスワードで保護するように設定している場合は、今すぐ入力が必要であり、そうでない場合は、Chromeに保存されているパスワードの一覧が表示されます。

パスワードのCSVをエクスポートするには、左側の「設定」タブを選択し、「パスワードのエクスポート」までスクロールダウンします。

忘れてしまったアカウントのパスワードを見かけたら、そのアカウントを無効にするか、パスワードを更新する良い機会です。ハッキングされると、そこで見つかった個人情報は、ダークウェブのプロフィールをまとめるのに使われ、将来的に自分が扱っているアカウントで自身に不利に働いてしまう可能性があります。

ブラウザに保存されている自身に関する情報に不安がある場合は、ブラウザのパスワード マネージャーを完全に消去するか無効にしてください。

保存されたパスワードの探し方:

備え付けのオプション(ブラウザやデバイスに元から付属しているもの)は便利ですが、それは「パスワードマネージャー」というよりは、「パスワード ”保存” ツール」です。そして、クロスプラットフォームの互換性の問題もあります。例えば、 ChromeのパスワードはSafariと同期しませんし、Appleのキーチェーンは、MacでもAndroidのChromeでも使えません。

そして、SSO(シングルサインオン)は、現在大抵のサービスが対応しています。最も一般的なのはGoogle SSOで、他社でアカウントを作成する際にGmailアドレスを使うことができます。これはセキュリティとプライバシーを利便性と引き換えにするもので、すべてのサービスで利用できるわけではありません。SSOに対応している各サービスで SSOを使うとしても、管理が必要なパスワードはあります。

対するパスワードマネージャーは、あらゆるデバイスやブラウザで各アカウント情報を扱うことができます。

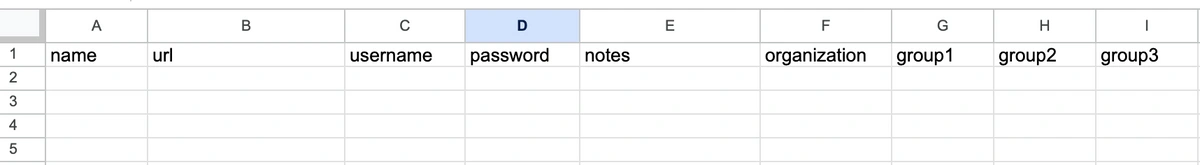

パスワードをパスワードマネージャーに移す

まず、ダウンロードしたCSVを取得します。その際、パスワード管理ツールはブラウザのCSVをそのままインポートできますが、データはかなりごちゃごちゃするでしょう。対するパスワード管理には大体テンプレートもあるので、ExcelやSheetsのドキュメントにアップロードするためのデータを準備することができます。それは以下のような感じになります。

では、CSVをパスワードマネージャーにアップロードします。

筆者はChromeから本物のパスワードマネージャーに初めてインポートしたとき、パスワードが160ほどありました。ほとんどのパスワードは同じか、互いに少しだけ違うものでした。さらに、ログイン名は、自分がどのアカウントを持っているか把握したり、そのアカウントを検索するのも非常に面倒になるような複雑なURLでした。

個人のパスワードを設定する際には、以下ような面倒な作業があります。

- 記録を簡単に検索できるようにする。つまり、名前を変更し、関連するメモを追加する。

- 各アカウントのパスワードを手動で更新する。

2番目が非常に大変です。これは2時間以上かかるような作業になるかもしれませんが、新しく作成するパスワードが「長く、ランダムで、独自のもの」という黄金律に従っていると仮定すれば、繰り返し行う必要はしばらくないはずです。

旧来のセキュリティ基準では、パスワードは90日ごとの変更が推奨されていましたが、セキュリティの専門家は最近、NISTが現在「情報漏洩の証拠がない限り、ユーザーは秘密の変更を要求されるべきではない」としているデータに合わせて推奨を変更しました。研究によれば、人間は課せられた構成要件に対して非常に予測通りに反応することが分かっています。

90日ごとのパスワード更新が必要なポータルを使ったことがある人なら、「!」 を追加して、それを「@」へ変え、そして「#」を追加するというような手順がわかるでしょう。全パスワードを90日ごとに変更するよう指示することもできますが、現実的ではありません。

専門家によると、24文字以上のコンピューターで生成されたパスワードを使っしている場合、そのWebサイトが情報侵害に巻き込まれない限り、パスワードの変更は必要はないだろうとのことです。ただ、銀行などセキュリティの高いアプリケーションの場合は、90日周期で変更することをお勧めします。

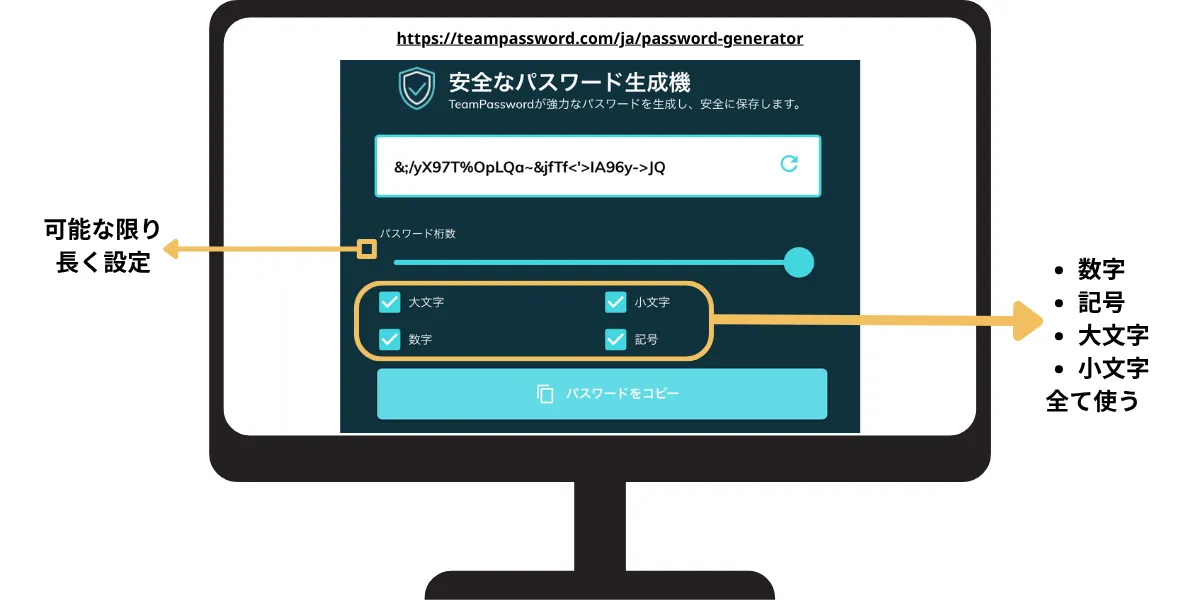

パスワード生成機能はパスワードマネージャーに統合されているため、24文字以上のランダムなパスワードを達成するのは簡単です。

情報侵害に関与していないのに、なぜパスワードを変更するのでしょうか?パスワードは攻撃に使われる数ヶ月前に漏洩していることが多いく、そのパスワードはダークウェブで売られているかもしれませんし、攻撃を計画している間に脅威行為者のメモ帳に何カ月も置かれているだけかもしれません。そこでパスワードを変更すれば、彼らの苦労が水の泡になり得ます。

ただ、これは全アカウントにとって現実的ではなく、推奨されるパスワードの慣例に従えば、頻繁な変更は必要ないはずです。

ステップ2:目的に合ったパスワードを作成する

パスワードの黄金律を覚えていますか?「長く、ランダムで、独自のもの」です。

強力なパスワードの作成には以下が必要です。

- パスワードジェネレーターを使って、数字や記号を含む16文字以上の完全にランダムなパスワードを作成する。

できれば24文字以上にしてください。アカウントのパスワードが12文字や15文字に制限されているオンラインポータルに何度か遭遇したことがありますが、これはよくないです。面倒なメールを送ったり、別のところで仕事をしたりする以外、これに抗議できる方法はありません。できるだけ長いパスワードを使って、大文字、小文字、数字、記号を使うようにしましょう。

パスフレーズを使って強力で覚えやすいパスワードを作成する方法

パスワード保管庫のマスターパスワードなど、強力で覚えやすいパスワードの作成が必要な場合は、パスフレーズを試してみてください。

まず、5つの単語をユーモラスに組み合わせるのから始めてみましょう。

例:

- socks-monkey-pescatarian-pithy-orb.

"pescatarian"のスペルを覚えておく必要がありますが、アイデアはわかるでしょう。パスフレーズジェネレーターを使って、ランダムなものにするのもいいですね。

- 悪いパスフレーズの例:to-be-or-not-to-be

シェイクスピアの引用で洗練された気分になれるかもしれませんが、有名な引用や歌の歌詞、詩の一節を使うのは、サイバー犯罪者から身を守ることを考えると、とても短絡的です。

パスフレーズは、そのWebサイトが15文字の制限が設けている場合、機能しないことがあります。その場合、中程度の長さの単語が3つに制限されます。そのような場合は、記号、文字、数字をランダムに並べたものを使うといいでしょう。

詳しいアイデアについては、こちらの記事をご参照ください。

長くてランダムなパスワードが強力な理由

パスワードセキュリティに関する楽しくてわかりやすい入門書は、こちらのビデオをご覧ください。

暗号化の歴史については何度も触れてきましたが、ここではパスワードのセキュリティに関連する要点を簡単に見ていきたいと思います。

Amazonアカウントにサインインする際、入力されたパスワードとアカウント作成時に使ったパスワードの平文、一文字ずつのバージョンが照合されることはなく、入力されたパスワードは、アカウント作成時に使ったパスワードのハッシュ化およびソルト化されたバージョンと照合されます。

新しいパスワードを保存すると、ハッシュ関数がハッシュバージョンを作成し、それがサーバーに保存されます。

パスワードを使ってログインすると、ハッシュ関数がハッシュを再作成し、保存されているものと一致するかどうかを確認します。それでハッシュが一致すれば、アルゴリズムは認証をパスし、ログインできます。

例えば以下のようになります。

- 元のパスワード:Pa$$w0rd123

- ハッシュ化されたパスワード:6AF1CE202340FE71BDB914AD5357E33A6982A63B

これは安全なように見えるかもしれませんが、単純なハッシュ化されたパスワードはハッキング防止にはなりません。

ハッシュ関数は、各パスワードに対して一意なハッシュを作成するだけで、各ユーザーに対して作成するわけではないので、複数のユーザーが「Pa$$w0rd123」というパスワードを持っている場合、ハッシュはまったく同じものになります。

この脆弱性だと、サイバー犯罪者が既知のハッシュの事前計算されたテーブルを使うレインボーテーブル攻撃で悪用されてしまいます。

この暗号化の脆弱性を克服するため、エンジニアはパスワードにソルトを追加して、パスワードが同一であっても各ハッシュが一意になるようにします。

ソルトは、ハッシュ関数がハッシュを作成する前に、パスワードに8バイト(16文字)のユニークな値を付加します。そうすることで、同じパスワードであっても、ハッシュ関数の前では一意になります。

例えば以下のようになります:

- 同一のパスワードが2つある:Pa$$w0rd123

- ソルト値1:E1F53135E559C253

- ソルト値2:84B03D034B409D4E

- ハッシュ前のパスワード1:Pa$$w0rd123E1F53135E559C253

- ハッシュ前のパスワード2:Pa$$w0rd12384B03D034B409D4E

- パスワード1のハッシュ値(SHA256):72AE25495A7981C40622D49F9A52E4F1565C90F048F59027BD9C8C8900D5C3D8

- パスワード2のハッシュ値(SHA256):B4B6603ABC670967E99C7E7F1389E40CD16E78AD38EB1468EC2AA1E62B8BED3A

ステップ3:多要素認証 (MFA または 2FA)

2FA(二要素認証)や MFA(多要素認証)は、第二の防御線です。超強力なパスワードが漏れて使われたとしても、サインインを認証のために OTP(にワンタイムパスワード)が求められ、通常はコードの入力が求められますからね。2FAは以下のように様々な形で存在します。

- ハードトークン:Yubikeyなどの会社のフォブまたはUSBスティック

- 認証アプリ:Google、Microsoft、Apple の各社が独自に提供している Authy、Authenticator など

- マジックリンク/コード:サインインすると、ワンタイムリンクまたはコードをメールで確認するよう促される。

- デバイスへのプッシュ通知

- SMS コード:自身の電話番号にコードがテキストで送信される。

SMS は 2FA を使わないよりはマシですが、可能な限り避けることをおすすめします。SMS には主に、犯罪者がキャリアを説得して顧客番号を犯罪者自身のデバイスに転送させ、それによってあらゆる OTP をコントロールできるようになるという「SIM スワップ」の可能性があるという危険性があるからです。

T-モバイル社でまたも大規模な情報漏洩を起こった今、低賃金で訓練不足の従業員によって端末との接続が切断される可能性のあるような電話番号に信頼を置かない方がいいですね。

また、2022年のUberデータ侵害事件では、契約社員が間違って、あるいは停止させるために、サインインを認証するためのプッシュ通知要求を受け入れてしまいましたが、 同社 は、彼らのデバイスが以前マルウェアに感染し、そこでパスワードを盗まれてダークウェブに流出したと考えています。

ログイン認証を求めるスパムメールが届いたり、コードの入力を要求されたりした場合は、落ち着いて、スパムメールが作り上げる「緊急感」に屈しないようにしましょう。そしてできれば電話で、IT チームまたはセキュリティチームの1人以上のメンバーに連絡してください。攻撃が収まるまでアカウントをロックできる可能性があります。でもまずは、パスワードを更新すべきです。

ステップ4:パスワードを安全に共有する

スプレッドシートは捨てましょう。その脆弱性や回避策に価値はありません。Google Sheets や Excel は、機密データを保護するようには作られていないのです。

「ワンタイムシークレット」という言葉を聞いたことがあるかもしれません。これは、データを安全に保つはずの機能、つまり自動消去されるメモのせいで、Googleドキュメントや付箋にパスワードを書き留めておこうと思ってしまうことが問題です。

アカウントを共有している企業や家族は、パスワードが暗号化された環境から離れることがないように、各ユーザー用のシートを備えたパスワードマネージャーが必要になります。

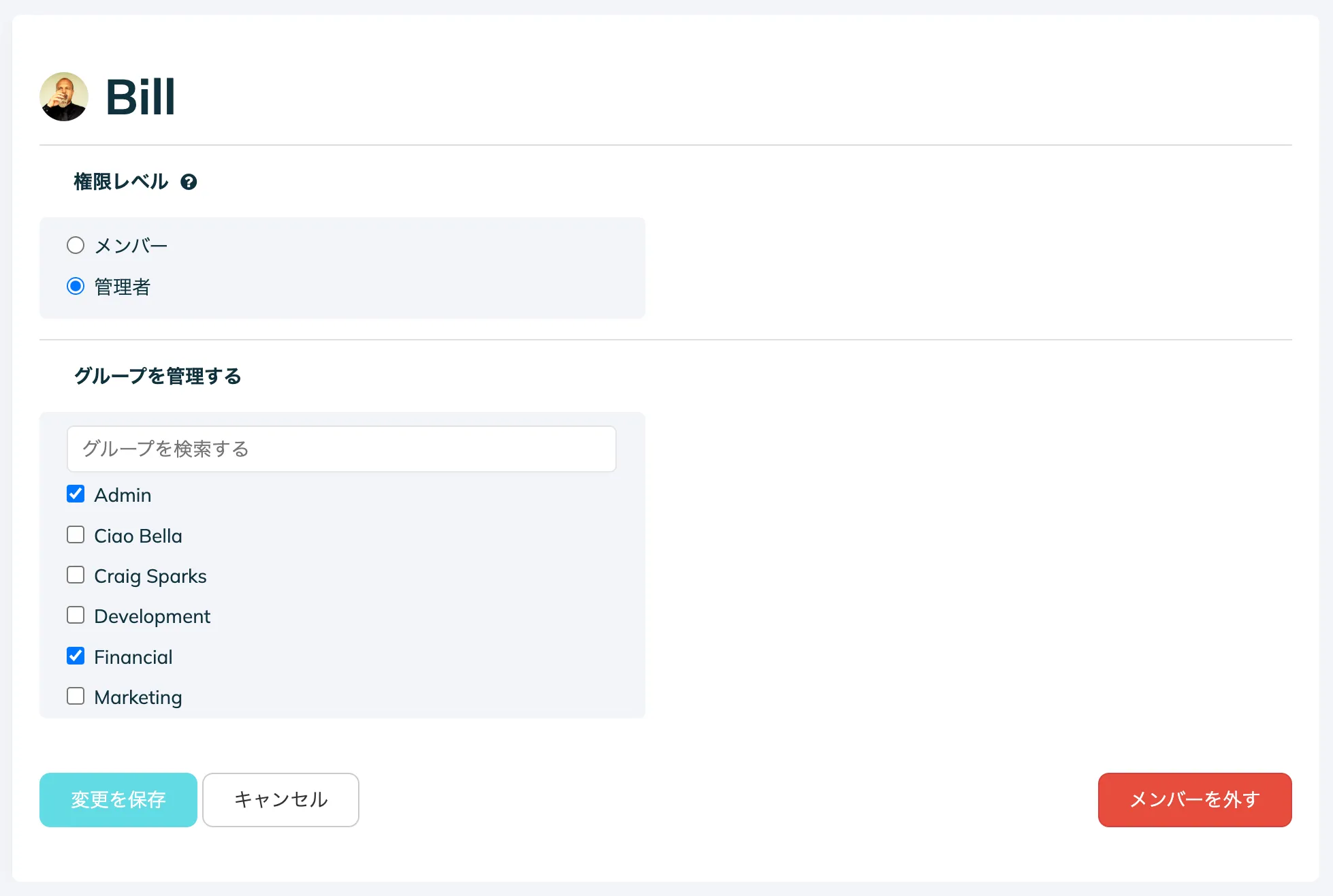

パスワードマネージャーを使って記録を別々のグループに分割し、必要に応じてそのグループにアクセス権を付与します。アクセス権は数回のクリックで追加や削除ができます。

パスワードを不注意に管理するよりも安全に管理する方が簡単になるように、システムは摩擦がないようにする必要があります。人は毎日行う作業だと最も簡単な方法に行き着き、大抵の人には毎日パスワードが必要です。

パスワードを安全に共有できるように設定しましょう。

ステップ5:メンテナンス

haveibeenpwned をチェックして、必要であればパスワードを変更しましょう。誰かがあなたの家に押し入ろうとしていると知ったら、鍵を変えますよね?残念ながら、あなたのオンラインアカウントに侵入しようとする人は常にいます。

モニターアクセス

パスワードをチームで共有している場合は、組織の設定をチェックして、アクセス権を持つべき人しかアクセスできないようにしましょう。

あるアカウントのパスワードを一度共有したことがあるかもしれないけどはっきり覚えていない場合は、安全のためにパスワードを変更しましょう。

メールエイリアスの設定

迷惑メールをたくさん受け取っていませんか?メールアドレスがダークウェブ上にあるかもしれません。サイバー犯罪者は、あなたがソーシャルエンジニアリング攻撃を受けるのに十分な情報を持っているかもしれません。

これをよりよく追跡するための1つのコツとして、登録するサービスごとに異なる Eメールエイリアスを使うというのがあります(必ずしも防げるわけではありませんが)。

例えばメールアドレスが [email protected] で、Untrustworthy Phone Carrier という会社に登録している場合、そのサービスに登録する際のメールのエイリアスは[email protected] になります。そして、メールプロバイダにフィルタを作成し、誰かが[email protected] にメールを送ると、「untrustworthyphonecarrier」 というラベルを貼るか、特定のフォルダに入れるようにします。突然「untrustworthyphonecarrier」というラベルの下にフィッシングメールやスパムが届くようになれば、誰によってあなたのメールが流出されたのかがわかります。

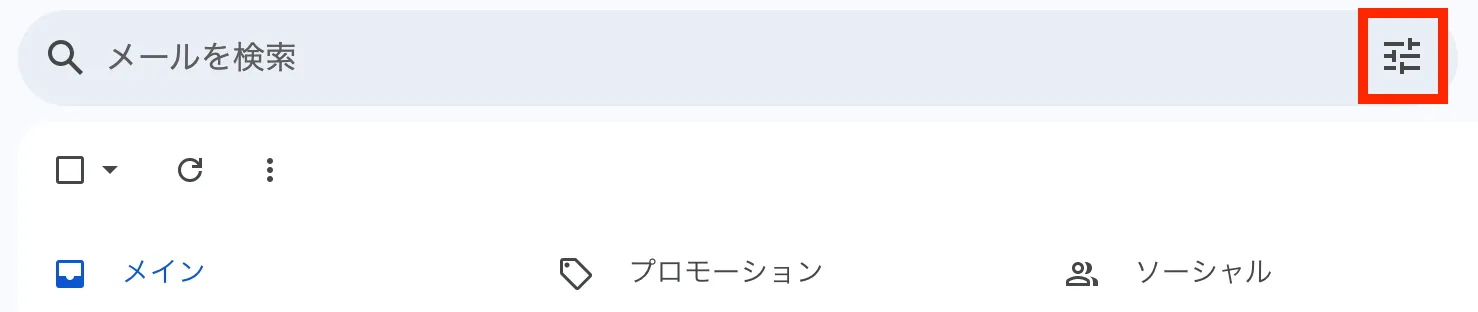

以下は、Gmailアカウントでエイリアスのフィルタを作成する方法です。

1.Gmailの検索バーの右側にある検索オプションを開きます。

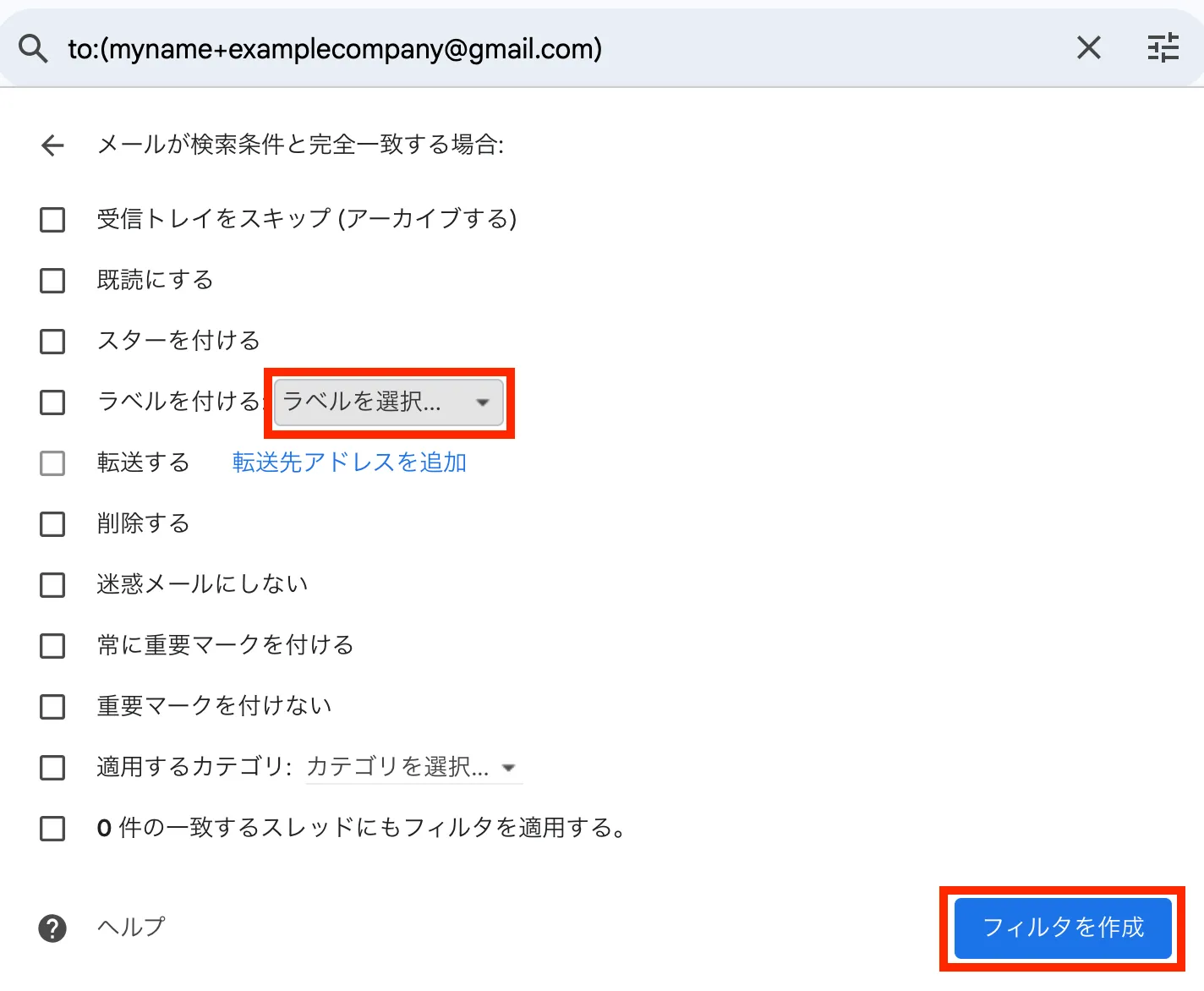

2.「To(送信先)」のフィールドにエイリアスを入れて、「フィルタを作成」をクリックします。このページではこれだけです。このフィルターは、送信元が誰であるかにかかわらず、このエイリアスに送信されたメールをすべて集めます。これでラベルが正しく設定されていれば、誰が漏らしたかがわかります。

3.「ラベルを選択」ドロップダウンをクリックして新しいラベルを作成します。そしてエイリアスと同じ名前を付けます。この場合は「examplecompany」。

4.「フィルタを作成」をクリックします。

さて、このエイリアスは他のことには使わないでください。もし、[email protected] 宛のスパムを受け取ったら、どの会社で漏洩したかはっきりわかるでしょう。

Q&A

パスワードはパスキーに置き換えられますか?

パスキーが一般的に対応されるには、まだ長い道のりがあります。パスキーの技術で、大抵の状況ではほとんどのユーザーに、より高速で簡単、かつ安全なサインインの体験がもたらされます。

多くのサードパーティ製パスワードマネージャーはパスキーを保存できるため、Apple、Google、Microsoft などのプラットフォームベンダーが自社の OS(オペレーティングシステム)やブラウザ間でしかパスキーを同期させず、ユーザーを独占してしまうという問題が軽減されるかもしれません。

つまり、パスキーはますます普及していきますが、特に企業部門では、パスワードはこのまま広く使われていくでしょう。

パスワード マネージャーを使うと、パスワードのセキュリティが強化されますか?

銀行口座のパスワードとして「123456」を超安全なパスワードマネージャーに保存しても、何の役にも立ちません。パスワードマネージャーは、一意で長いランダムなパスワードを使うなど、セキュリティに関する良い習慣を身につける手助けになりますが、脆弱なパスワードやサイバーセキュリティ衛生の不備がもたらす危険を完全に排除するするものではありません。

パスワード マネージャーがハッキングされたらどうなりますか?

いい質問ですね。はい、パスワード マネージャーは侵害されることがあります。パスワード マネージャーが侵害されてもデータを安全に保てるという「ゼロ知識アーキテクチャ」について聞いたことがあるかもしれません。本当にそうなのでしょうか? 簡単に答えると、「まぁ、、、はい、、、ですが」ですね。

ゼロ知識アーキテクチャとは、ある当事者(証明者)が他の当事者(検証者)に対して、ある文が真であることを、その文が真であるという事実以上の追加情報を明かすことなく証明できるシステムのことです。ゼロ知識証明の概念的な理解については、「洞窟の問題」をご参照ください。

これはパスワード マネージャーにどう当てはまるでしょうか。パスワード マネージャーは、データの読み取りに必要な暗号化キーにアクセスすることはできません。パスワードマネージャーでアカウントを作成するときに作成するマスターパスワードは、デバイス上でローカルに暗号化(および後で復号化)されます。この暗号化にはソルト化とハッシュ化が含まれますが、これについてはパート2で簡単にお話します。

ここで問題が発生するかもしれません。

パスワード保管庫は、暗号化されているとはいえ、オンライン上にあります。ログインポータルには通常、一定回数のログイン試行が失敗すると、それ以降の試行が一時的に禁止される「レート制限」というものがあります。これは、ブルートフォース攻撃や辞書攻撃に対抗するものです。そしてあわよくば、アカウントに MFA(多要素認証)も設定していてほしいものです。

パスワードマネージャーには、大惨事が発生した場合に保管庫を以前のバージョンに復元できるように、バックアップ保管庫が保管されています。確かに、パスワードマネージャーにはこの保管庫の鍵はわかりません。なので完全に暗号化されており、理論的には安全です。

脅威行為者が開発環境にアクセスした場合、レート制限のないこのバックアップ ボールトをオフラインにして、マスター パスワードをブルート フォース攻撃できる可能性があります。この場面では、マスターパスワードを更新しても役に立ちません。盗まれたバックアップ保管庫が破られても、そこで入手したパスワードが何の役にも立たないものになるように、保管庫内のパスワードを全部更新する必要があります。さらに、保管庫がオフラインであるため、パスワード 保管庫の MFA(多要素認証)は役に立ちません(保管庫に認証情報があるアカウントに対して MFA が有効になっている場合は有用)。

なので、パスワードマネージャーの保管庫には、超強力なマスターパスワードを作成することが非常に重要です。

十分な計算能力(つまりお金と時間)があっても、保管庫はまだ破られる可能性があります。パスワード生成機能でパスワードの強度がわかり、中には、コンピュータがパスワードを突破するのにどれくらいの時間がかかるかを予想するものもあり、それが「数百年」から「数百万年」までのものは安全であると考えられています。ただこれは「推定」であり、動機づけられ、資金を提供された脅威行為者を示すものではなく、将来の技術を考慮したものでもないことを知っておいてください。これまで、侵害の大半がサイバー犯罪者側の巧妙なハッキングではなく、人間の過失によるものであることが繰り返されてきましたからね。

パスワードのノートにこだわることで、この問題を回避することはできないのでしょうか?

長さと複雑さはパスワードの安全性を決定する要素であり、大抵は長くて複雑なパスワードを何度も入力するのは好まれません。

たとえプロの文字起こしスキルがあったとしても、携帯電話やノートパソコン、休暇中、仕事中などで使うのにそのノートを持ち歩くという問題が残ります。

長さがない場合は、エントロピーを上げるためにさまざまな記号や文字が必要です。4〜5語のパスフレーズだけを使い、パスワードを入力しやすく、より覚えやすく、しかも安全なものにすることもできますが、もしその問題の Web サイトのパスワードに12文字の制限がある場合 (はい、このような制限は存在し、ひどいものです)、はるかに複雑で安全性の低いパスワードを入力するしかありません。

結局のところ、ノートは現実的ではなく、パスワードの衛生管理が難しくなるため、これまで多くの人が長年行ってきたように、単純なパスワードの使いまわしに戻ってしまいます。

パスワードの衛生管理が難しすぎたら、誰もそれをしたくないですからね。

信頼できるスプレッドシートはどうですか?

スプレッドシートには、セキュリティ上の危険が数多く存在します。スプレッドシート内のデータは暗号化されていないこと、暗号化されたスプレッドシートの既知の脆弱性と回避策 (MS Office パスワード回復攻撃)、アクセス/共有のきめ細かな制御がないこと、パスワードを全て誤ってプレーンテキスト(平文)で共有してしまう可能性があることなど、スプレッドシートが安全でない理由は数多くあります。

まとめ:アクション項目チェックリスト

- 1. パスワードとアカウントをすべて探して集める。

- Chrome のパスワードマネージャー、Apple Keychain、ノート、メールなどをチェックする。

- パスワードをエクスポートする

- 2. アカウントごとに固有のパスワードを作成する。

- パスワードをパスワードマネージャーにインポートする。

- パスワードマネージャー内蔵のジェネレーターを使って、パスワードをすべて更新する。作業に時間がかかるようだったらお気に入りの音楽をかける。

- 3. 全アカウントで 2FA を有効にする。

- アカウントのパスワードを更新しながらこれを行う。

- 4. パスワードを共有している場合は、TeamPassword のようなツールを取り入れてスプレッドシートを削除する。

- 5. 対策を維持する。

- 自動スキャンに注意を払うか、haveibeenpwned を定期的にチェックする。

- 自分に影響するパスワード漏えいのニュースに注意する。機密性の高い個人情報が流出するような深刻な侵害の場合、自身を守るべく行動を起こす必要がある。

- Google カレンダーにパスワード変更のリマインダーを設定する。

パスワード管理とサイバーセキュリティについてご質問がる場合は、[email protected] までお問い合わせいただければ、喜んでご対応いします。私たち一人ひとりがオンラインでの個人の安全を確保するためにもう少し努力すれば、集団としてインターネットが誰にとってもより安全な場所になることがだろうと信じています。

パスワード マネージャーをお探しの場合は、TeamPassword を14日間無料でぜひお試しください(条件なし)。